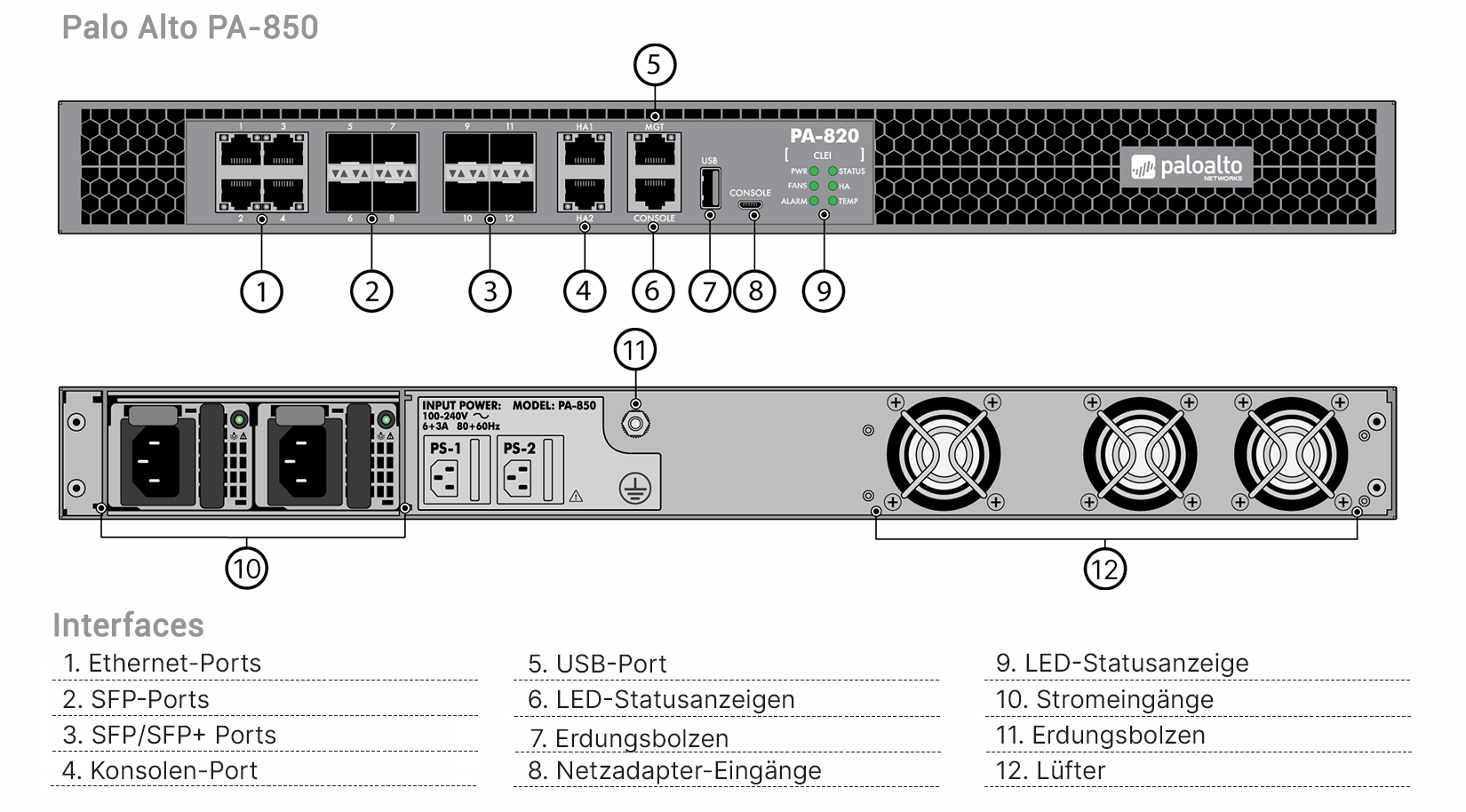

Palo Alto PA-850 Hardware Appliance

Firewall hardware PA-850

Info sui prodotti "Palo Alto PA-850 Hardware Appliance"

Begrenztes Budget? - Fordern Sie jetzt Ihr attraktives Angebot an!

Si noti che la licenza è obbligatoria per il funzionamento dell'hardware.

I firewall di nuova generazione (NGFW) basati su PA-800 ML sono controllati da PAN-OS®, che classifica in modo nativo tutto il traffico, comprese le applicazioni, le minacce e i contenuti, per poi mapparlo all'utente appropriato, indipendentemente dalla posizione o dal tipo di dispositivo. L'applicazione, il contenuto e l'utente - le risorse essenziali per le vostre operazioni - vengono quindi utilizzati come base per i vostri criteri di sicurezza per aumentare la sicurezza e ridurre i tempi di risposta agli incidenti.

Modello di licenza di Palo Alto

* Gli elementi inattivi non sono inclusi in questo pacchetto.

Detaillierte Palo Alto Lizenzinformationen Palo Alto Lizenzübersicht Palo Alto Funktionen

Caratteristiche chiave di sicurezza e connettività

Firewall di nuova generazione basato su ML- Integra il machine learning (ML) nel cuore del firewall per prevenire gli attacchi in linea senza firma basati su file e rilevare e bloccare immediatamente tentativi di phishing mai visti prima.

- Utilizza processi di ML basati sul cloud per inviare firme e istruzioni senza ritardi all'NGFW.

- Utilizza l'analisi comportamentale per rilevare i dispositivi Internet of Things (IoT) e formulare raccomandazioni sulle politiche; servizio fornito in cloud e integrato nativamente nell'NGFW.

- Automatizza le raccomandazioni dei criteri per risparmiare tempo e ridurre il rischio di errore dell'operatore.

- Identifica le applicazioni che inviano dati attraverso la rete, indipendentemente da porta, protocollo, tecniche di bypass o crittografia (TLS/SSL).

- Consente di definire e implementare criteri di sicurezza relativi ad applicazioni specifiche (anziché alle porte) (consentire, negare, pianificare, ispezionare, applicare regole di traffico).

- Offre la possibilità di creare identificatori App-ID™ personalizzati per le proprie applicazioni o di richiedere a Palo Alto Networks lo sviluppo di App-ID per nuove applicazioni.

- Identifica tutti i payload all'interno dell'applicazione (come file e modelli di dati) per bloccare i file dannosi e prevenire la fuga di dati.

- Crea rapporti standard e personalizzati sull'utilizzo delle applicazioni, compresi quelli relativi al Software-as-aService (SaaS) che forniscono informazioni su tutto il traffico SaaS autorizzato e non autorizzato sulla rete.

- Consente la migrazione sicura dei set di regole Layer 4 legacy alle regole basate su App ID con l'ottimizzatore di policy integrato. In questo modo si ottiene un set di regole più sicuro e più facile da gestire.

- Consente visibilità, criteri di sicurezza, reportistica e analisi forense basati su utenti e gruppi, non solo su indirizzi IP.

- Si integra facilmente con una serie di repository per sfruttare le informazioni degli utenti: Controller WLAN, VPN, directory server, SIEM, proxy e altro ancora.

- Consente di definire gruppi di utenti dinamici nel firewall per implementare misure di sicurezza a tempo senza dover attendere l'aggiornamento delle directory degli utenti.

- Applica criteri coerenti indipendentemente dalla posizione degli utenti (ufficio, casa, viaggio, ecc.) e dai loro dispositivi (dispositivi mobili iOS e Android®; desktop e laptop macOS®, Windows® e Linux; server terminal e VDI Citrix e Microsoft).

- Impedisce che le credenziali aziendali vengano trasmesse a siti web di terzi e previene l'uso di credenziali rubate abilitando l'autenticazione a più fattori (MFA) a livello di rete per ogni applicazione, senza la necessità di modificare l'applicazione stessa.

- In base al comportamento degli utenti, le misure di sicurezza vengono implementate dinamicamente per bloccare gli utenti sospetti o malintenzionati.

- Ispeziona e applica i criteri al traffico crittografato TLS/SSL in entrata e in uscita, compreso il traffico che utilizza TLS 1.3 e HTTP/2.

- Fornisce informazioni complete sul traffico TLS, come la quantità di traffico crittografato, le versioni TLS/SSL, le cifrature e altro ancora, senza decifrarlo.

- Consente di utilizzare protocolli TLS obsoleti, cifrari non sicuri e certificati non configurati correttamente per ridurre al minimo i rischi.

- Facilita l'implementazione della decrittografia e consente l'uso di protocolli integrati per la risoluzione dei problemi, come le applicazioni di pinning dei certificati.

- Consente di attivare o disattivare in modo flessibile la decodifica in base alla categoria di URL e alla zona di origine e di destinazione, all'indirizzo, all'utente, al gruppo di utenti, al dispositivo e alla porta per mantenere la privacy e la conformità alle normative.

- Consente di creare una copia del traffico decrittografato dal firewall (ossia il mirroring della decrittografia) e di inviarla agli strumenti di acquisizione del traffico per la forensics, la registrazione della cronologia o la prevenzione della perdita di dati (DLP).

- Sfrutta la gestione, la configurazione e la visibilità centralizzate per più NGFW distribuiti di Palo Alto Networks (indipendentemente dalla posizione o dalla scala) attraverso la gestione della sicurezza di rete Panorama™ con un'interfaccia utente unificata.

- Semplifica la condivisione della configurazione tramite Panorama con modelli e gruppi di dispositivi, e scala la raccolta dei log in base alle esigenze.

- Fornisce agli utenti una visibilità dettagliata e una visione completa del traffico di rete e delle minacce attraverso l'Application Command Center (ACC).

I sofisticati cyberattacchi di oggi possono arrivare a 45.000 varianti in 30 minuti. Vettori di minaccia multipli e tecniche sofisticate vengono utilizzati per iniettare codice dannoso. Le soluzioni tradizionali creano lacune nella sicurezza aziendale, aumentano il carico di lavoro dei team di sicurezza e incidono sulla produttività a causa dell'accesso incoerente e della mancanza di visibilità.

I Cloud-Delivered Security Services di Palo Alto, invece, si integrano perfettamente con i loro NGFW leader di settore e sfruttano la rete di 80.000 clienti di Palo Alto per coordinare istantaneamente le informazioni sulle minacce e fornire protezione contro tutte le minacce e i vettori di minaccia. Eliminate le lacune di sicurezza in tutti i vostri siti e approfittate di una sicurezza di livello mondiale fornita in modo coerente attraverso una piattaforma centralizzata per proteggervi anche dalle minacce più complesse e ben mascherate. Questi servizi sono forniti:

- Prevenzione delle minacce - offre una maggiore sicurezza rispetto a un IPS (Intrusion Prevention System) tradizionale, bloccando tutte le minacce note a tutto il traffico in un unico passaggio (single pass) senza sacrificare le prestazioni.

- Filtro URL avanzato - offre la migliore protezione contro le minacce basate sul Web e una maggiore efficienza operativa grazie alla prima soluzione di prevenzione degli attacchi Web in tempo reale del settore e alla difesa dal phishing leader del settore.

- WildFire® - protegge i file rilevando e bloccando automaticamente le minacce informatiche sconosciute grazie all'analisi basata sul cloud leader del settore e alle informazioni sulle minacce di oltre 42.000 clienti.

- DNS Security - utilizza il ML per rilevare e difendere dalle minacce via DNS in tempo reale. Questo fornisce ai team di sicurezza le informazioni contestuali necessarie per formulare politiche e difendersi dalle minacce in modo rapido ed efficace.

- IoT Security - fornisce la soluzione di sicurezza IoT più completa del settore per una visibilità dettagliata, una difesa efficace e una solida applicazione delle policy, il tutto su un'unica piattaforma alimentata da ML.

- Enterprise DLP - fornisce la prima soluzione DLP aziendale basata su cloud del settore che protegge in modo coerente i dati sensibili su tutte le reti, i cloud e gli utenti.

- SaaS Security - fornisce funzionalità integrate di sicurezza SaaS che consentono di scoprire e proteggere le nuove applicazioni SaaS, proteggere i dati e difendersi dalle minacce zero-day, il tutto al minor costo totale di proprietà.

- Esegue le funzioni di rete, la ricerca dei criteri, l'applicazione e la decodifica e la corrispondenza delle firme per tutte le minacce e i contenuti in un unico passaggio. In questo modo si riduce notevolmente l'overhead di elaborazione dovuto all'esecuzione di più funzioni in un unico sistema di sicurezza.

- Evita la latenza controllando il traffico con tutte le firme in un unico passaggio con la corrispondenza delle firme unificata e basata sul flusso.

- Consente di ottenere prestazioni coerenti e prevedibili quando sono abilitate le sottoscrizioni di sicurezza. (Il throughput della prevenzione delle minacce nella Tabella 1 si basa su abbonamenti multipli abilitati).

- Consente di implementare la SD-WAN semplicemente abilitandola sui firewall esistenti.

- Consente di implementare in modo sicuro la SD-WAN, integrata in modo nativo con la nostra sicurezza leader del settore.

- Offre un'esperienza utente superiore riducendo al minimo la latenza, il jitter e la perdita di pacchetti.

Palo Alto PA-850 Hardware Appliance Produktinformationen

| Durata: | Solo hardware |

|---|---|

| Max. Sessioni: | 192.000 |

| Nuove sessioni al secondo: | 13.000 |

| Pacchetto: | Solo hardware |

| Throughput del firewall (HTTP/Appmix): | 2,1 Gbps / 2,1 Gbps |

| Throughput della VPN IPsec: | 1,6 Gbps |

| Throughput della prevenzione delle minacce (HTTP/Appmix): | 1 Gbps / 1,2 Gbps |

Se il prodotto non è contrassegnato come "immediatamente disponibile", riceverete su richiesta informazioni più dettagliate sulla disponibilità dei componenti desiderati.

solo 10.532,71 €*

| Bruttopreis: | 12.533,92 € |

| Codice prodotto: | PAN-PA-850 |

- Pronto per la spedizione in 30 giorni, tempo di consegna 1-3 giorni

Selezionare la variante desiderata utilizzando il pulsante sottostante per visualizzare le rispettive informazioni sul prodotto.